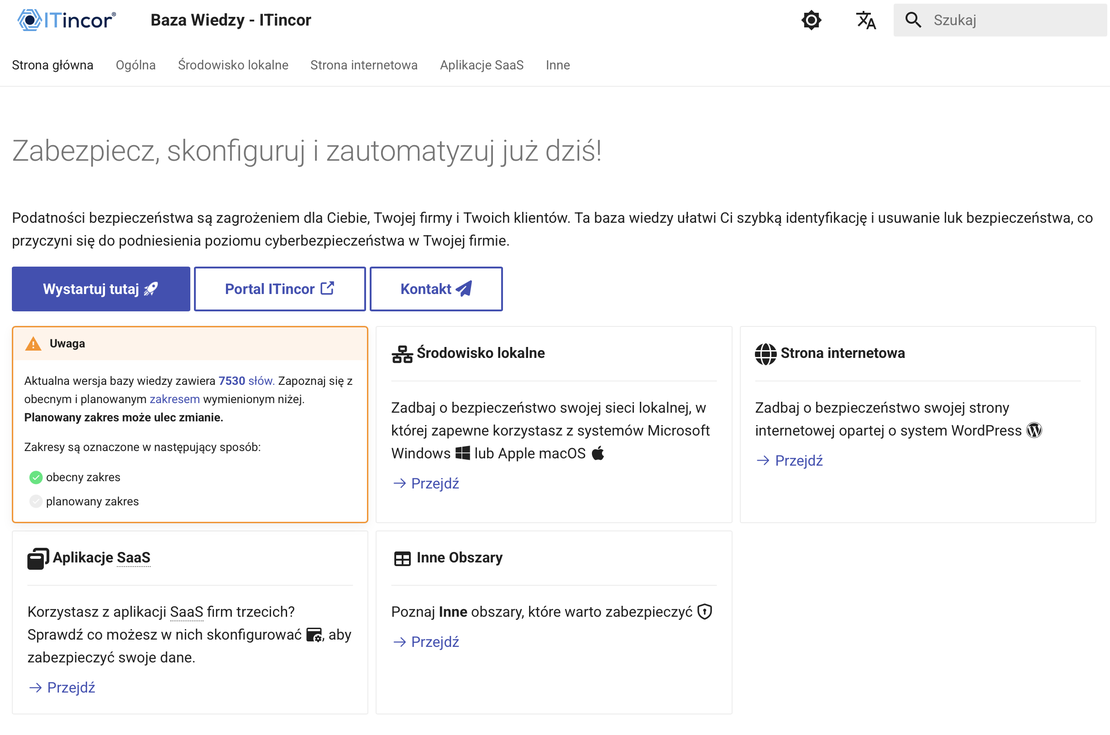

Baza Wiedzy Zarządzania Podatnościami

Dowiedz się jak szybko wykonać pierwsze kroki, aby zadbać o bezpieczeństwo zasobów swojej firmy. Zacznij zarządzać podatnościami w efektywny sposób!

Czy wiesz, że ilość incydentów rośnie każdego roku?

88% firm w Polsce padło ofiarą cyberataku w 2024 roku

W 2024 roku odnotowano ponad 100 tysięcy cyberataków w Polsce

Wyprzedź cyberprzestępcę!

Baza wiedzy dla każdej firmy

Działaj samodzielnie

Prowadzisz małą firmę? Wykorzystujesz sprzęt i oprogramowanie IT? Skorzystaj z bazy wiedzy, oszczędź swój czas i zadbaj o bezpieczeństwo zasobów firmy.

Pomóż swojemu zespołowi IT

Masz większą firmę oraz osoby odpowiedzialne za obszar IT? Zapewnij im dodatkowe zasoby, które pozwolą na skuteczne zabezpieczenie Twojej firmy.

Zapisz się do newslettera

Zabezpiecz stronę internetową

Korzystasz z WordPresa? Twoja strona jest wśród 43% stron internetowych, które również korzystają z tego systemu zarządzania treścią. Ta popularność sprawia, że interesują się nim również cyberprzestępcy! Wyprzedź ich i zadbaj o bezpieczeństwo swojej strony internetowej.

Wykryj podatności w środowisku lokalnym

Zapewne korzystasz z systemów Microsoft Windows lub Apple macOS. Dowiedz się jak sprawnie wykryć i usunąć podatności, które mogą zostać wykorzystane przeciwko Tobie.

Skonfiguruj aplikacje SaaS

Korzystasz z mediów społecznościowych, systemów płatności, systemów fakturowych i innych aplikacji SaaS? Zabezpiecz dostęp i dane, które w nich przetrzymujesz.

FAQ

Najczęściej zadawane pytania w zakresie

zarządzania podatnościami.

Źródło: CISSP All-in-One Exam Guide, 8th Edition, 2018, by Shon Harris, Fernando Maymi, page 6

Źródło: CISSP All-in-One Exam Guide, 8th Edition, 2018, by Shon Harris, Fernando Maymi, page 878

Źródło: (ISC)2 CISSP Certified Information Systems Security Professional Official Study Guide, 8th Edition, 2018, by Mike Chapple, Janes Michael Stewart, Darril Gobson, page 725